Một tin không may cho những người dùng WordPress – Mới đây ngày 11/12/2019, các nhà nghiên cứu đã phát hiện ra lỗ hổng xác thực tồn tại trên 2 plugin Elementor và Beaver Builder. Lỗ hổng này có làm ảnh hưởng đến website của bạn và làm sao để vá lỗ hổng này? Hãy cùng AZDIGI tìm hiểu rõ hơn về vấn đề này nhé!

Lỗ hổng xác thực trong Elementor và Beaver Builder

Các nhà nghiên cứu bảo mật đã phát hiện ra một lỗ hổng xác thực quan trọng đang được dễ dàng khai thác trong 2 plugin “Ultimate Addons for Beaver Builder,” và “Ultimate Addons for Elementor” . Điều đáng lo ngại hơn là những kẻ tấn công đã bắt đầu khai thác lỗ hổng này chỉ trong vòng 2 ngày sau khi phát hiện ra để thỏa hiệp với các trang web dễ bị tấn công và chúng đã nhanh chóng cài đặt một cửa hậu độc hại để có thể truy cập ngay sau đó.

Cả 2 plugin này đều do công ty phát triển phần mềm Brainstorm Force sản xuất và hiện đang cung cấp năng lượng cho hàng trăm ngàn trang web WordPress sử dụng khung Elementor và Beaver Builder – Giúp quản trị viên và nhà thiết kế mở rộng chức năng của trang web với nhiều widget, mô-đun, templates.

Theo những nhà nghiên cứu, lỗ hổng nằm ở cả 2 plugin cho phép chủ tài khoản WordPress bao gồm quản trị viên, xác thực thông qua cơ chế đăng nhập của facebook và google.

Tuy nhiên, do việc thiếu kiểm tra xác thực khi đăng nhập qua Facebook và Google, nên các plugin lại càng dễ dàng bị tấn công. Nó cho phép tất cả người dùng đăng nhập vào dù là độc hại hay không mà không cần bất kì mật khẩu nào.

Bên cạnh đó, các phương thức xác thực của Facebook và Google đều đã được thông qua việc xác minh mã chứ không thông qua mật khẩu nên mật khẩu không được kiểm tra khi xác thực.

Các hacker khai thác lỗ hổng trong Elementor và Beaver Builder bằng cách nào?

Để có thể khai thác lỗ hổng này, các hacker cần sử dụng ID email của người dùng quản trị trang web. Và trong hầu hết các trường hợp, thông tin này có thể được truy xuất khá dễ dàng.

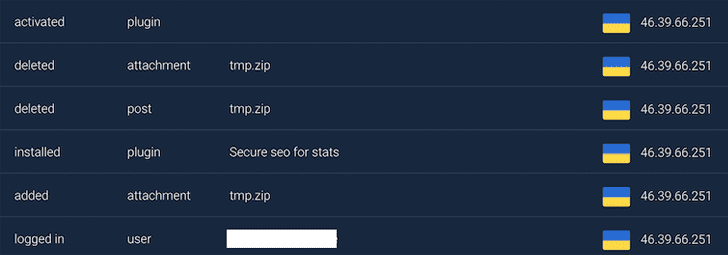

Nhờ đó chúng đã lợi dụng lỗ hổng này để xâm nhập website, cài đặt plugin thống kế SEO giả sau khi tải tệp tmp.zip trên máy chủ WordPress đã được nhắm là mục tiêu trước đó. Cuối cùng sẽ thả tệp blacklink wp-xmlrpc.php vào thư mục gốc.

May mắn là MalCare đã phát hiện ra lỗ hổng vào ngày 11/12/2019 và đã nhanh chóng giải quyết vấn đề bằng cách phát hành các phiên bản vá của cả 2 plugin trên chỉ trong 7 giờ.

Lỗ hổng bỏ qua xác thực đã được vá bằng việc phát hành “Ultimate Addons for Elementor version 1.20.1” and “Ultimate Addons for Beaver Builder version 1.24.1”

Để ngăn ngừa các hacker lạm dụng lỗ hổng xác thực, các website WordPress sử dụng 2 plugin trên nên cập nhật các phiên bản mới nhất để vá lỗ hổng tránh những thiệt hại lớn đối với các website của bạn.

Hãy thường xuyên theo dõi fanpage và blog của AZDIGI để cập nhật các tin tức và khuyến mãi mới nhất! Cảm ơn các độc giả đã đọc bài viết.